Cloudflared argo tunnel zero trust service on Mikrotik

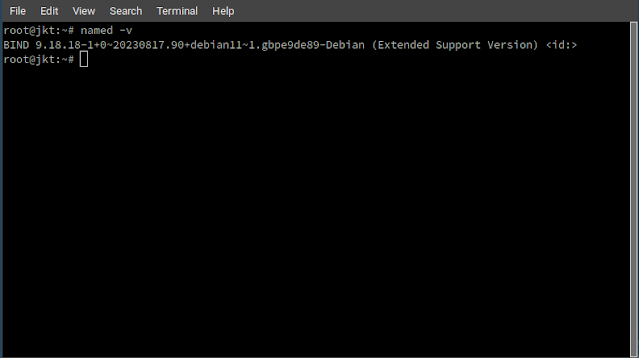

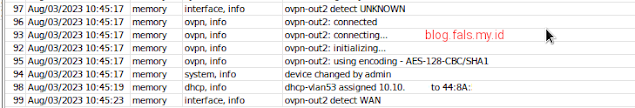

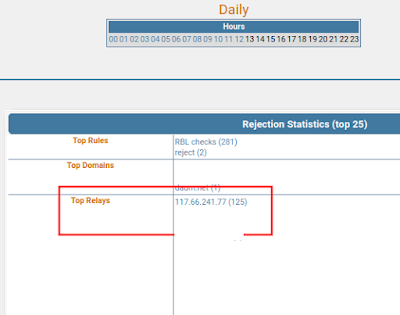

Cloudflare Argo Tunnel adalah sebuah aplikasi tunneling (proxy) untuk meng-ekspos jaringan private localhost/ LAN ke jaringan publik via domain name, Pastian persyaratan Mikrotik mendukung container untuk menjalan docker, minimal versi 7.4 dan artsiketurnya arm64 atau x86, ram dan storage nya cukup disini memakai Mikrotik CHR dan di tambah storage untuk menyimpan dan menjalankan docker Pastikan mikrotik sudah di install paket container dan sudah di enable Container mode dalam device mode 1. Tambahkan virtual Ethernet untuk container misal dengan ip 172.17.0.3/24 dan gw 172.17.0.1 2. Membuat Bridge 3. Menambahkan port kedalam bridge yang telah di buat 4. Menambahkan ip ke bridge yang akan di jadikan gateway untuk virtual Ethernet ( 172.17.0.1) 5. Tambahkan scrnat dan masquerade untuk subnet 172.17.0.0/24 6. Tambahkan dstnat dan dst-nat untuk mengkases 172.17.0.0/24 dari luar via ip 10.10.1.199 7. Tambahkan registry url "https://registry-1.docker.io" pada config